Внутриполосное (Inline) байпас решение

Развертывание и управление инлайн-устройством

При проектировании внутриполосных (Inline) средств безопасности, внедрение технологии Bypass определенно является наилучшей практикой, позволяющей избежать дорогостоящих простоев сети. Проще говоря, Bypass-ответвитель (TAP), также называемый «обходной коммутатор», обеспечивает возможность управлять доступностью вашего inline инструмента безопасности без влияния на работу сети для технического обслуживания или модернизации.

В случае выхода из строя инлайн-устройства, Bypass-ответвитель обеспечивает обходной путь, сохраняя работоспособность сети или переключает на отказоустойчивое решение (HA).

Управления рисками простоев

Поскольку инлайн-устройства безопасности расположены либо между сегментами сети, либо на границе сети, управление рисками простоя является критическим фактором при развертывании устройств безопасности. Службы информационной безопасности обычно сталкиваются со следующими проблемами:

- Устройства с избыточной подпиской (нагрузкой) могут снизить производительность сети

- Сбои устройства могут вывести из строя сеть

Время простоя негативно влияет не только на сеть

- Упущенная прибыль

- Потеря клиентов и доверия, репутационные риски

Зачем использовать внешний Bypass -ответвитель?

Bypass TAP был разработан специально для решения проблемы систем inline, вызывающих единую точку отказа (SPOF) в сети. В случае, если инлайн-устройство становится недоступным, трафик автоматически перенаправляется по пути обхода.

“Исследования ведущей в ИТ-отрасли аналитической и консалтинговой фирмы Enterprise Management Associates (EMA) показали, что широкое использование внешних Bypass -устройств является наилучшей практикой.”

Оборудование может иметь встроенный байпас, но добавление этой функции, значительно увеличивает стоимость, и лишено следующих ключевых возможностей Bypass -ответвителялей:

- Цепочки систем ИБ — возможность выстраивания управляемых цепочек систем ИБ для определенного трафика;

- Фильтрация — направление на устройство ИБ только того трафика, который необходим;

- Административная изоляция — плановое техническое обслуживание систем ИБ;

- Операционная изоляция — Ускоренное решение проблем незапланированного простоя без ущерба для сетевого подключения;

- Инструментальная песочница — Тестирование или развертывание новых инструментов;

- Эффективность развертывания — Расширение охвата одних и тех же инструментов в нескольких сегментах сети;

- Устойчивость сети — Возможность обходить инструмент для поддержания сети в рабочем состоянии или переходить на отказоустойчивое решение [HA];

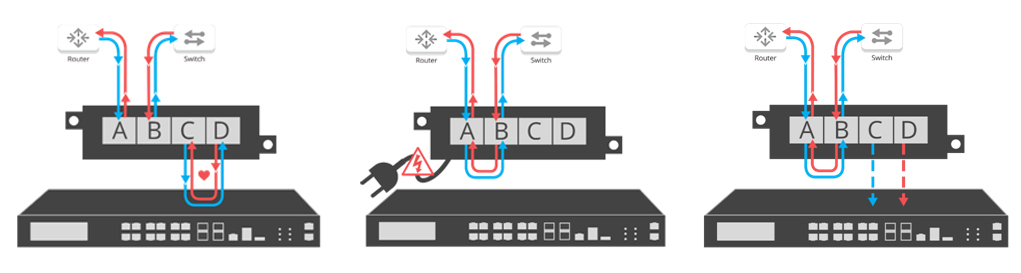

Хартбит-пакеты (heartbeat) отслеживают доступность инструментов

Heartbeat-пакеты — технология проверки доступности, использующаяся для мониторинга работоспособности инлайн-устройств. Вместо того чтобы полагаться на прямое подключение сети к инструменту ИБ, был разработан механизм отправки и приема heartbeat-пакетов для обнаружения проблем с подключенным устройством. Heartbeat-пакет добавляется Bypass-ответвителем к данным, и отправляется на входной порт инлайн-устройства. Устройство выполняет свою задачу, а затем отправляет данные обратно в байпас-ответвитель. Байпас удаляет heartbeat-пакет из данных, которые отправляются из байпаса обратно в сеть.

Хартбиты никогда не передается в рабочую сеть. Если heartbeat-пакет, отправленный из ответвителя, не будет получен обратно, это укажет на недоступность устройства, байпас автоматически обойдет устройство, сохраняя работоспособность сети, даже если устройство находится в автономном режиме. Нет простоев сети. Нет единой точки отказа.

Управления жизненным циклом инлайн-устройств

Использование внешнего Bypass-ответвителя, в отличие от встроенного позволяет реализовать управление жизненным циклом. От безопасного развертывания нового инструмента до простого вывода инструментов за пределы сети для обновления, установки исправлений, выполнения технического обслуживания, или устранения неполадок; для оптимизации и проверки перед возвратом инлайн-инструмента в сеть. Bypass -ответвитель становится важным дополнением к любому инлайн-инструменту.

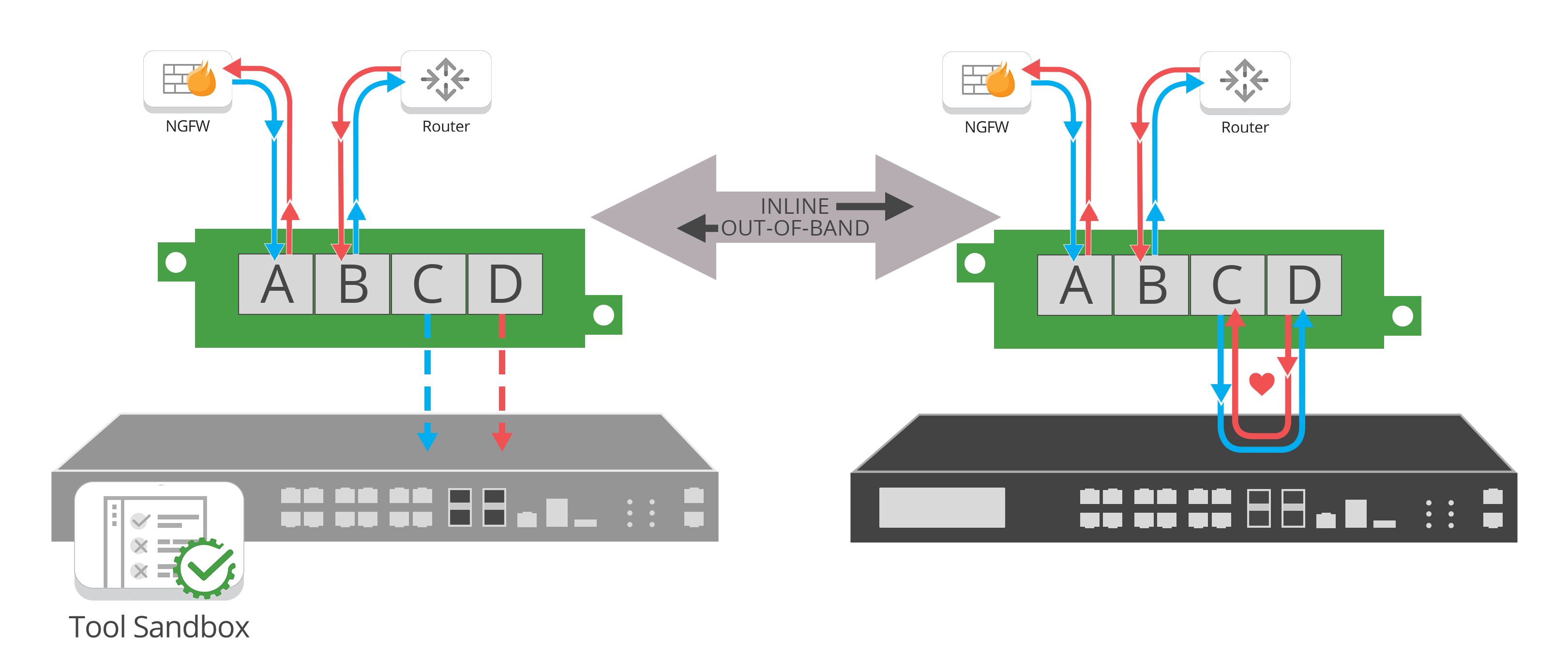

Песочница или тестирование новых инструментов, не влияя на доступность сети дает возможность оценить и оптимизировать inline инструмент, прежде чем развертывать его в Вашей сети. Тестируемый инструмент подвергается воздействию того же типа данных, которые он будет отслеживать в продуктивной сети, а не тестовых данных, что повышает значимость тестирования.

Примеры использования

Задача: Каким образом устранить единые точки отказа в сети заказчика?

Нашей команде ИБ (MSSP) поручено добавить активную блокировку IP-адресов во всей сети заказчика на всех критических линках. Перед развертыванием, мы хотим убедиться, что не добавляем дополнительных рисков в нашу политику безопасности.

Inline-инструменты, предназначенные для проверки и блокировки угроз в режиме реального времени, такие как брандмауэры (NGFW, WAF), Системы предотвращения вторжений (IPS) и предотвращения утечки данных (DLP), требуют inline подключения для работы с продуктивным трафиком.

По этой причине, развертывание inline средств безопасности создает единые точки отказа (SPOF) в сети. Если один из этих inline-инструментов станет недоступным по какой-либо причине: отключение питания, перегрузка, или ошибки обработки, это приведет к отключению соединения или даже сети и создаст общие проблемы с подключением в производственной сети.

Решение

При проектировании inline средств безопасности для вашей сети, применение технологий bypass и отказоустойчивости вместе с резервированием сети, являются основными методами, позволяющими избежать дорогостоящих простоев сети и избавится от проблемы единой точки отказа.

Использование bypass TAP решает проблему единой точки отказа и позволяет отключать inline-инструмент в любое удобное время для обновлений или тех обслуживания без негативного влияния на продуктивную сеть.

В случае сбоя обходной bypass TAP позволяет, обойти inline-инструмент и поддерживать сеть в рабочем состоянии, либо переключиться на резервный канал, либо использовать решение высокой доступности (HA).

Задача: как сократить время простоя в сети заказчика

Поскольку inline-инструменты безопасности располагаются между сегментами сети, управление риском простоя является критически важным соображением при их развертывании. Время простоя, запланированное или незапланированное, может повлиять не только на функциональность сети, но также на репутацию и потерю доходов компании. При развертывании inline средств безопасности команды MSSP обычно сталкиваются со следующими вызовами:

- Устройства с избыточной подпиской, снижают производительность сети;

- Сбои устройства могут вывести из строя сегменты или сеть;

- Окна обслуживания при развертывании новых технологий в сети.

Решение

Функция обхода (bypass) необходима для предотвращения того, чтобы inline-устройства безопасности приводили к простоям иснижению производительности сети. Некоторые устройства могут иметьвстроенныйbypass, но внешний считается значительно более надежным и предлагает больший функционал. Широкое использование внешних bypassявляется наилучшей практикой.

Bypass позволяет легко переводить инструменты во внеполосный режим, отключать от продуктивной сети для обновлений, установки исправлений, обслуживания, устранения неполадок, для оптимизации и проверки перед возвратом в исходное состояние, предлагая следующие преимущества:

- Административная изоляция — нет окон обслуживания;

- Эффективность развертывания — расширение возможностей одних и тех же инструментов на несколько сегментов сети при использовании вместе с пакетным брокером;

- Инструментальная песочница — экспериментальное использование или развертывание новых инструментов.

В случае незапланированного простоя bypass TAP обеспечивает ускоренное среднее время восстановления,или решения проблемы в случае отказа инструмента. Не влияя на общую доступность подключенной сети, администраторы могут сосредоточиться на приведении инструмента в рабочее состояние, а не на устранении связанных симптомов. Bypass TAP позволяет обойти инструмент и поддерживать сеть в рабочем состоянии, переключиться на резервный канал,или использовать решение высокой доступности (HA):

- Операционная изоляция - ускоренное решение проблемы незапланированного простоя без ущерба для общего сетевого подключения;

- Устойчивость сети - гибкость, позволяющая обойти инструмент и поддерживать сеть в рабочем состоянии или переключиться на решение высокой доступности (HA).

Задача: Как управлять несколькими inline-устройствами

Перед нашей командой стоит задача развертывания и управления растущим списком инструментов безопасности, включающимSIEM, логирование, IPS, DDOS, шифрование, брандмауэры, брандмауэр веб-приложений и систему обнаружение угроз.

Мы должны развернуть все это на двух критических звеньях в ядре нашей сети. Как нам развернуть и управлять всем этим, не создавая множественных точек отказа?

Решение

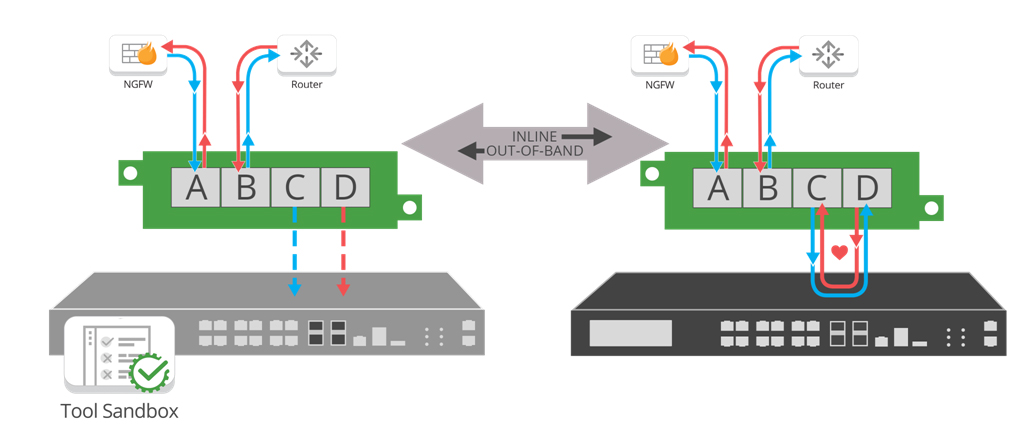

Командам, управляющим несколькими решениями по информационной безопасности, необходим простой способ подключения всех своих inline и внеполосных инструментов, для эффективного поддержания работоспособности сети и обеспечения ее безопасности.

Создание цепочек, позволяет пропускать трафик через несколько inline-инструментов, имея при этом возможность независимо контролировать состояние каждого inline-инструмента посредством bypassс поддержкой heartbeat. Если heartbeat-пакеты не проходят вы можете вручную или автоматически перевести свое inline-устройство во внеполосный режим для обслуживания, обновления или оптимизации.

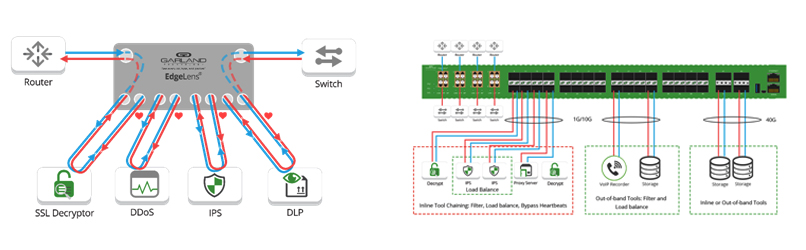

Линейка EdgeLens от Garland, состоящая из гибридных устройств TAP+пакетный брокер, представляет собой простое аппаратное решение позволяющее создавать цепочки и подключать в режиме plugandplay множество inline и внеполосных инструментов между несколькими сегментами сети. Если один из инструментов в цепочке не справляется, нагрузка распределяется на другие инструменты в соотношении 1: 1 или 1: N.

Bypass-TAP позволяет легко переводить инструменты для обновлений, установки исправлений, обслуживания устранения неполадок или оптимизации и проверки перед возвратом вinline режим.

Задача: Как оптимизировать производительность inline-устройства для обеспечения защиты от угроз?

Перед нашей командой поставлена задача развертывания и управления растущим списком инструментов безопасности, включая SIEM, ведение журналов, IPS, DDOS, шифрование, Firewall, WebApplicationFirewall и IDS.

Мы должны развернуть все это на двух критических звеньях в ядре нашей сети. Как нам развернуть и управлять всем этим, не создавая множественных точек отказа?

Решение

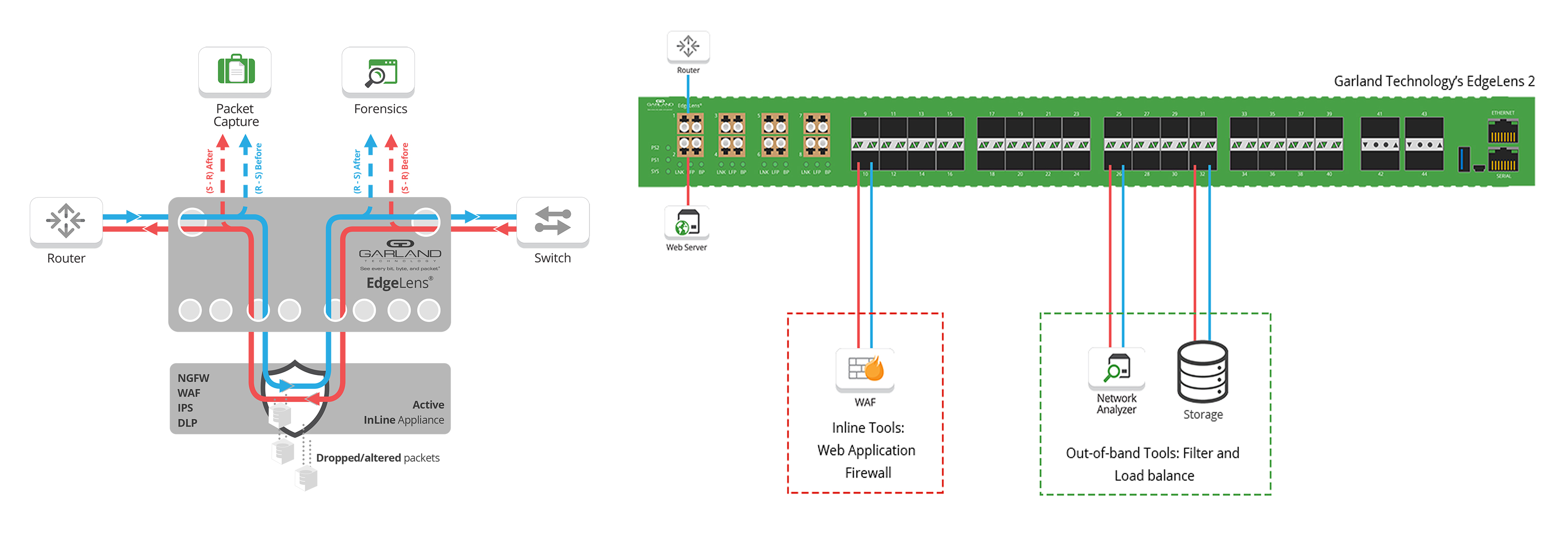

До и после оптимизации и валидации

Добавление возможностей захвата и хранения пакетов к вашим inline-инструментамявляется следующим этапом развития активной блокировки. Если вы с толкнетесьс проблемами в работе инструментов безопасности, у Вас будут данные для ретроспективного анализа и расследования до и после оптимизации.

Анализируйте пакетные данные до и после вашего inline-устройства, для обеспечения оптимальной производительности, проверки любых обновлений или устранения неполадок из-за которых угрозы не были заблокированы.

Линейка EdgeLens от Garland, состоящая из гибридов сетевых ответвителей и пакетных брокеров, обеспечивает видимость для инструментов внеполосного захвата пакетов, хранения и анализа трафика от inline-инструментов: IPS, и WAF. Захват трафика до того, как он попадет вinline-инструмент, и после него, позволяет отправлять обе копии данных в инструменты внеполосного захвата, хранения и анализа пакетов. Это решение позволяет анализировать inline-устройство для контроля правильности настройки и присутствия угроз.

- Простая корреляция событий, генерируемых IPS / NGFWPCAP;

- Возможность проверки концепции безопасности в режиме реального времени без воздействия на сеть;

- Возможность производить валидацию изменений, обновлений и настроекдля правильной работыинструментов;

- Повышение эффективностьinline и внеполосных инструментов.