МегаМон — это решение для мониторинга и безопасности сети, использующее анализ потоков (семейство протоколов Netflow), обогащенных бизнес-контекстом, чтобы помочь предприятиям оценить производительность и защитить ИТ инфраструктуру. МегаМон записывает, обрабатывает и анализирует все параметры, содержащиеся в потоках, дополненные SNMP, геолокацией и сигнатурами безопасности. МегаМон предназначен для обнаружения сетевых событий и проблем, измерения задержек и выявления угроз безопасности. Функции безопасности реализованы на основе методологии MITRE ATT&CK. Правила и механизмы обнаружения событий безопасности позволяют обнаруживать атаки и нежелательные действия в сети.

Ключевые преимущества

Умный мониторинг сети

Обеспечение оптимальной производительности сети и приложений.

Избегайте простоев

Снижение рисков, предотвращение затрат

Гибкость и кастомизация

Контекстная строка поиска, Пользовательские дашборды и виджеты

Анализ данных, используя контекст

От общего к частному; вплоть до проведения расследования

Снижение времени отклика

Комфортная работа в часы пик благодаря высокой эффективности

Согласованность

3 модуля, единый интерфейс

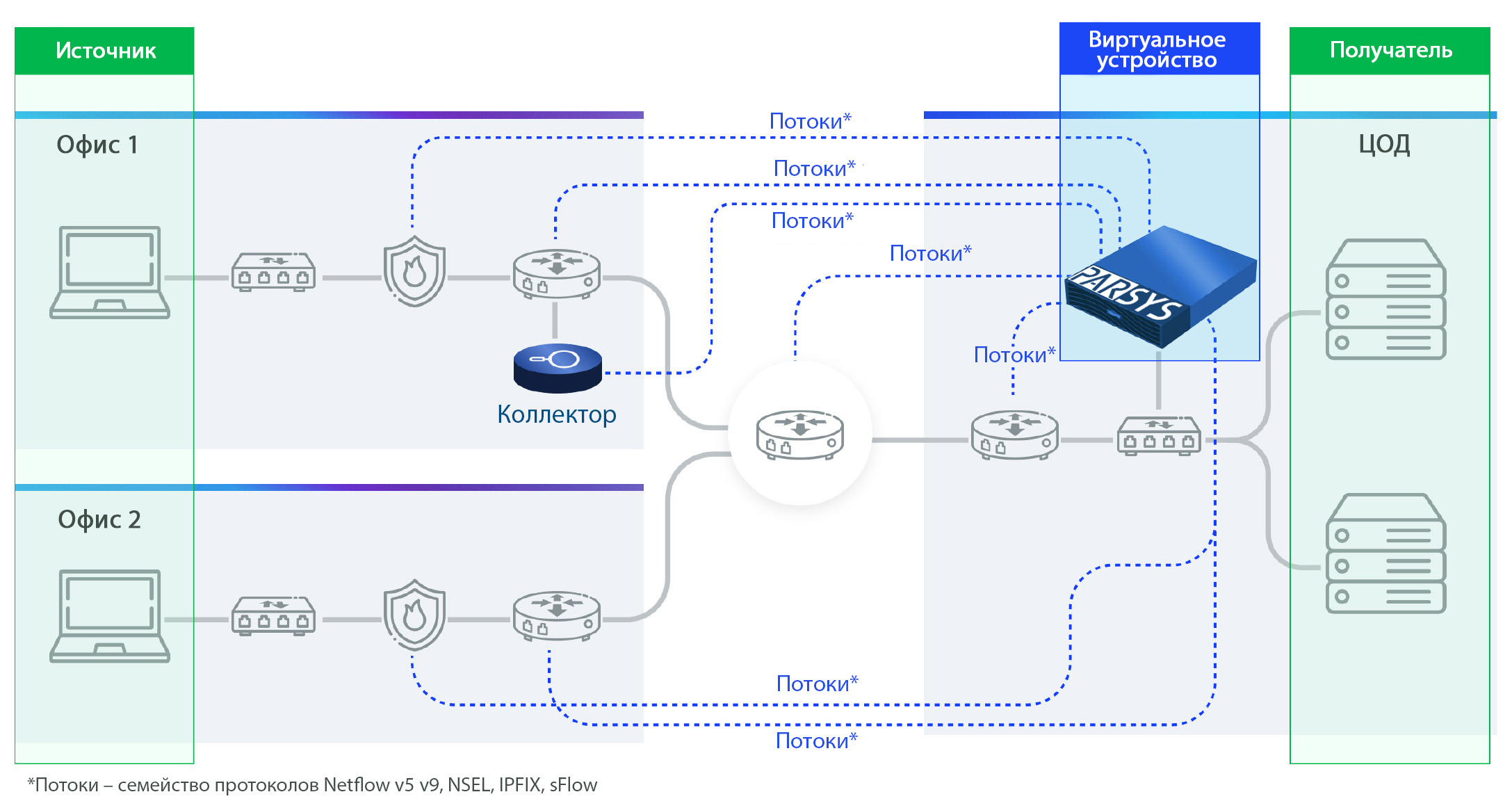

Рис. 1 -Внедрение системы МегаМон на примере компании с двумя офисами

Ключевые особенности

Анализ потока в реальном времени.

• NetFlow v5/9, IPFIX, NSEL, sFlow, поддержка сэмплинга

• Может быть дополнено SNMP, геолокацией, сигнатурами безопасности

• Дедупликация данных

• Собственный язык запросов NQL

• Поддержка IPv4, IPv6

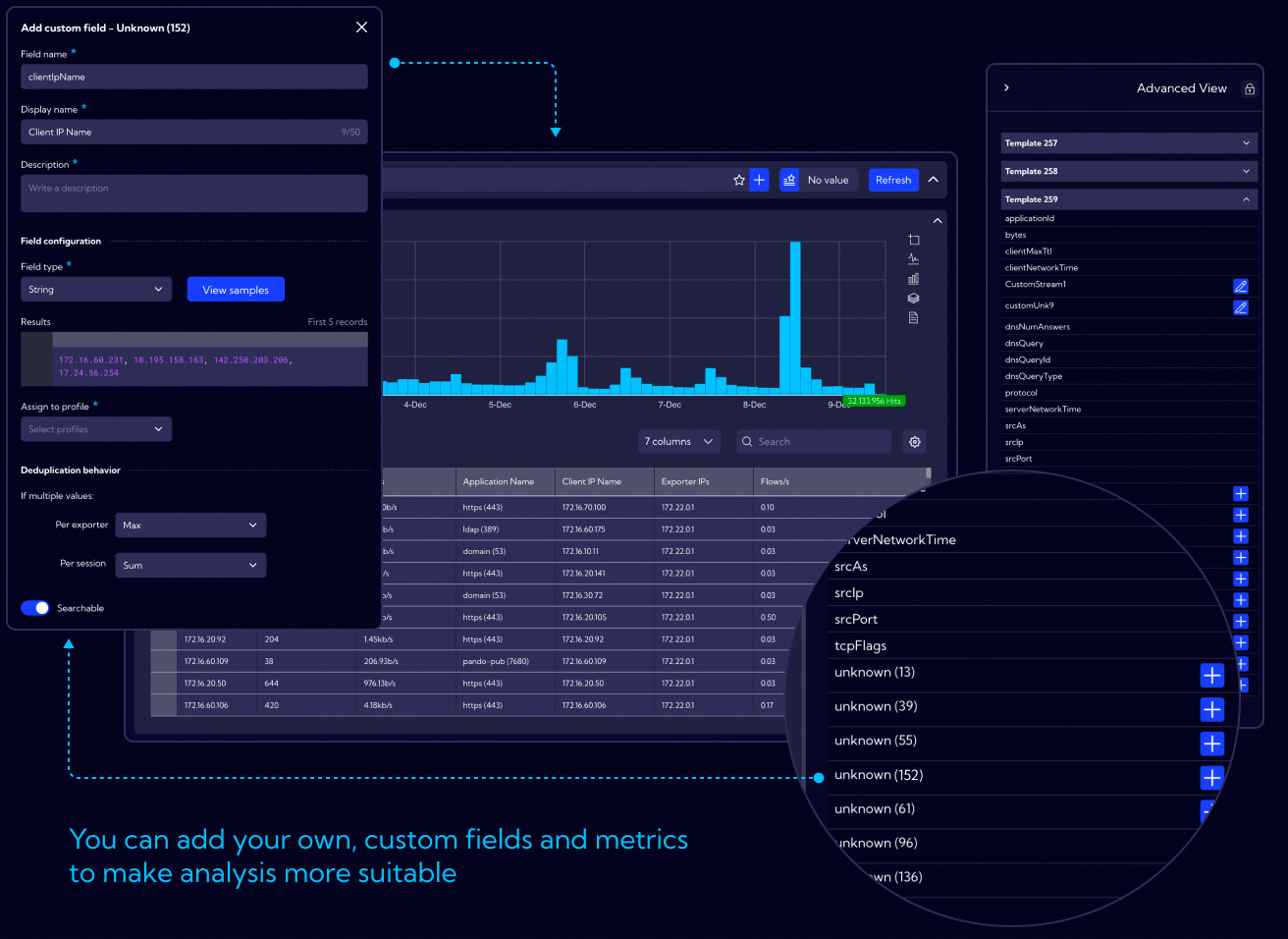

• Анализ нестандартных полей, включая NAT, MPLS

Big Data для наблюдения за сетью

Анализ данных, используя множество полей:

AS Name by IP, IP Address Name, AS Names, Application Name, Protocol Name, Server IP, Name, Client IP Name, AS Name, ToS Names, Interface Name, Exporter IP (Name), Exporter Location, Exporter Description, ToS Name, Direction, Application ID, Server TCP Flags, Client TCP Flags, Bytes, Packets.

Анализ нестандартных полей:

PostNatSrcIp, postNatSrcPort, applicationId, firewallEvent, wExtEvent, minPacketLength, maxPacketLength, flowLabel, clientMaxTtl, srcVlan, dstVlan, ipv6OptionHeaders, mplsLabel1-5, retransmittedInPackets, retransmittedOutPackets, retransmittedInBytes, retransmittedOutBytes,clientNetworkTime, serverNetworkTime, initialServerResponseTime.

Выборка одной из нескольких рассчитанных метрик (на основе полей потока):

Sum Flows/s; Sum Out Bits/s, Sum In Bits/s, Sum Bits/s, Sum Server Bits/pkt, Sum Client Bits/pkt, Sum Bytes/ packet, Sum Packets/flow, Sum Packets/second, Sum Client Bits/flow, Sum Server Bits/flow, Sum Bytes, Sum Server Packets/flow, Sum Client Packets/flow, Unique Client Ips, Sum Avg Packets/s, Sum Client Bits/s, Sum Server Bits/s, Sum Server Packets/s, Sum Client Packets/s, Sum Packets, Unique Server Ports, Unique Server Ips, Unique ASNs, Avg Out Packets/s, Avg In Packets/s, Avg Packets/s, Packets/s, Avg Flows/s, % Out Retransmitted Packets, Avg Server Packets/flow, Avg Server Bits/flow, % In Retransmitted Packets, Avg Client Packets/flow, Avg Client Bits/flow, Avg Server Bits/pkt, Avg Client Bits/pkt, Bits/s, Bits

Выберите диапазон даты/времени вместо стандартных значений:

Выберите один из предопределенных или пользовательских временных промежутков.

Быстрый доступ к важной информации

Система снабжена интерактивными диаграммами, таблицами и картами, содержащими важные данные, статистику и индикаторы, что позволяет анализировать модели поведения сети и поддерживать обработку инцидентов при обнаружении проблем.

Расширенная фильтрация:

• Сохраняйте временной контекст и фильтрымежду формами

• Легко перемещайте фильтры между формами

• Сохраняйте сложные поисковые фильтры

и временной контекст в закладки

Автоматическое сопоставление значений в системе:

• Настраиваемые пользователем наборы имен, терминов, значений.

• Из коробки: названия приложений, страны, AS, техники MITRE.

Простой доступ сверху-вниз:

Mеханизмы детализации позволяют просматривать данные для определенного порта, интерфейса или IP-адреса.

Доступ к внешним данным:

• Система обеспечивает доступ к внешним сервисам, таким как VirusTotal, по клику мышкой

• Сервер данных по безопасности — динамическая идентификация глобальных угроз на основе интеграции с платформой MegaMon Cyber Threat Intel-ligence (CTI).

Мощный графический интерфейс

Анализируйте трафик в удобном графическом интерфейсе: многомерные информационные панели.

Информативная визуализация:

Типы графиков: временной ряд (объединенная, линейная, гистограмма), столбец сравнения, круговая диаграмма, диаграмма Санки, таблица.

Настраиваемые дашборды:

Создавайте персональные дашборды и делитесь ими с коллегами.

Возможность поделиться результатами поиска с другими пользователями:

Сохранение параметров времени и текста запроса для переиспользования

Повышение гибкости

• Настраиваемое графическое отображение сетевого трафика для контролируемых устройств

• Возможность создавать собственные дашборды и виджеты

• Гибкая политика создания алертов с удобным интерфейсом

• Гибкое управление хранением данных

Расширенное системное администрирование

• RBAC

• Интеграция с Active Directory

• REST API

• Портал обновлений, содержащий системные обновления для всех модулей, доступных круглосуточно и без выходных

Модель лицензирования

• Простая модель лицензирования, основанная на потоке

• Модули: Видимость, Производительность, Безопасность

• Бессрочная лицензия и подписка

Модули

| ВИДИМОСТЬ | Анализ данных L3 и L4, интеллектуальный анализ сетевых данных, перечень подклю- чений по: IP-адресу, протоколу, порту, стране, ASN или QoS. Анализ сетевого трафика на уровне: отдельного TCP/UDP порта, UDP порта, обнаружение аномалий и готовые дашборды «из коробки». |

| ПРОИЗВОДИТЕЛЬНОСТЬ | Анализ L7, выделенный Коллектор (включающий измерение полей: % пакетов, повтор- но переданных клиентом, % пакетов повторно переданных сервером). Измерение времени отклика, измерение производительности приложений, обнаружение повтор- ной передачи, объединение сетевых приложений и метрик, дополнительные источники данных (DPI для L7), преднастроенные дашборды по производительности. |

| БЕЗОПАСНОСТЬ | Более 45 правил безопасности, кастомизация. Противодействие за счет интеграции с решениями NAC, синхронизация с MITRE ATT&CK Framework, MegaMon CTI (получение информации из ряда источников, анализ и генерация унифицированного перечня индикаторов компрометации), возможность создания кастомных правил, специализи- рованные дашборды «из коробки», включая SOC. |

Более 45 готовых правил информационной безопасности

Модуль безопасности содержит более 45 правил, касающихся семи разделов MITRE: управление и контроль, доступ к учетным данным, обнаружение, эксфильтрация, воздействие, первоначальный доступ и продвижение. Примеры угроз, обнаруженных модулем безопасности.

| ТЕХНИКА | ОБНАРУЖЕННАЯ УГРОЗА |

| Application Layer Protocol (Уровень протокола приложений) |

Передача информации открытым текстом, обнаружено технологическое устройство (OT),подозрительный IP адрес – вредоносный софт, IP адрес –открытый DNS, подозрительный IP – открытое сообщество |

| Non-Standard Port (нестандартный порт) |

Подозрительная активность в рамках хоста на необычных портах |

| Proxy (Прокси-сервер) | Подозрительный IP адрес – прокси-сервер, подозрительный IP адрес - TOR |

| Brute Force (атака перебором) |

Атака перебором |

| Adversary-in-the-Middle (злоумышленник посередине) |

Неавторизованная LLMNR/NetBIOS активность |

| Network Service Scanning (сканирование сетевых сервисов) |

mDNS из Интернет, горизонтальное сканирование, подозрительный IP - сканер |

| System Network Configuration Discovery (исследование конфигурации сети) |

Неавторизованная DHCP активность, неавторизованная DNS активность, аномальный объем потоков (flows) |

| Data Transfer Size Limits (ограничения на объем передачи данных) |

Аномальное ограничение DNS запросов, аномальное ограничение DNS ответов, ограничение DNS трафика, высокий уровень передачи данных (внутри), высокий уровень передачи данных (изнутри - наружу), ICMP пакеты большого размера, TCP пакеты большого размера, UDP пакеты большого размера, спам |

| Endpoint Denial of Service (отказ в обслуживании) |

Распределенная атака отказ в обслуживании, распределенная атака отказ в обслуживании на DNS сервис, DDoS flood, атака отказ в обслуживании |

| Phishing (фишинг) | Подозрительный IP адрес – фишинг, Подозрительный IP адрес - спам |

| Suspicious Port (подозрительный порт) |

Подозрительный порт (black list), подозрительный порт (white list) |

| Resource Hijacking (неправомерное использование ресурсов) |

Подозрительный IP адрес – криптомайнинг |

| Network Denial of Service (сетевой отказ в обслуживании) |

Атака SYN Flood Attack |

| Drive-by Compromise | Пиринговые сети |

| Exploitation of Remote Services (использование удаленных сервисов) |

Подозрительный хост |

Ключевые дашборды

| ДАШБОРДЫ | ОПИСАНИЕ |

| ВИДИМОСТЬ | |

| Total traffic Overview | Обзор сетевого трафика |

| IP Addresses Details | Подробное представление сетевого трафика, разделенного по IP-адресам |

| Groups Overview | Обзор сетевого трафика с разбивкой по группам |

| Interfaces Overview | Обзор сетевого трафика с разбивкой по интерфейсам |

| Top 10 Server IPs in last 15 minutes Timeline |

ТОП 10 IP-адресов серверов за последние 15 мин |

| Top 10 Client IPs in last 15 minutes Timeline |

ТОП-10 клиентских IP-адресов за последние 15 мин |

| Finding Anomalies | Помогает находить аномалии в сети, такие как некорректно настроенный SPAN или Netflow, забытые службы и потенциальное сканирование сети |

| Protocols Overview | Обзор сетевого трафика с разбивкой по протоколам |

| Tos Overview | Обзор сетевого трафика с разбивкой по ToS |

| Applications Overview | Обзор сетевого трафика с разбивкой по приложениям |

| Applications Details | Подробное представление сетевого трафика с разбивкой по приложениям |

| ASNs Overview | Обзор сетевого трафика с разбивкой по ASN |

| IP Addresses Overview | Обзор сетевого трафика с разбивкой по IP-адресам |

| Countries Overview | Обзор сетевого трафика с разбивкой по странам |

| IP Addresses Details | Подробное представление сетевого трафика с разбивкой по IP-адресам |

| ПРОИЗВОДИТЕЛЬНОСТЬ | |

| IP Addresses Performance | В расширенном представлении отображаются показатели производительности для IP-адресов, предоставленных Коллектором |

| Application Performance | В расширенном представлении отображаются показатели производительности для приложений, предоставляемых Коллектором |

| БЕЗОПАСНОСТЬ | |

| SOC | Дашборд SOC представляет собой набор виджетов, представляющих угрозы безопасности в контексте тактики, техники, групп, стран, ASN, приложений и других атрибутов за последний час, которые обновляются каждую минуту. Предназначено для отдела SOC, который занимается круглосуточным мониторингом безопасности |

| KPIs | Помогает менеджерам по безопасности и расследователям в мониторинге рисков и угроз информационной безопасности |

| Threats Corelations | Дашборд управления корреляцией угроз позволяет проводить многоуровневый анализ в контексте IP-адресов, групп и стран. |

| Threats Analysis | Дашборд анализа угроз позволяют проводить многоуровневый анализ всех угроз безопасности снаружи или внутри организации |

Алерты

| МОДУЛЬ | НАЗВАНИЕ АЛЕРТА |

| ВИДИМОСТЬ | Обнаружение DNS-серверов, только флаг TCP SYN от клиента, инициирование подключения с общедоступных IP-адресов, только флаг TCP SYN от сервера |

| ПРОИЗВОДИТЕЛЬНОСТЬ | Высокое начальное время отклика сервера, высокая задержка сети сервера, высокая задержка сети клиента |

| БЕЗОПАСНОСТЬ | ICMP пакеты большого размера, TCP пакеты большого размера, подозрительный IP-адрес — сканер, подозрительный IP-адрес — TOR, подозрительный IP-адрес — вредоносное ПО, подозрительный IP-адрес — прокси-сервер, DDoS атака, подозри-тельный IP-адрес — фишинг, атака DDoS DNS Amplification, аномальные объемы потоков (flows), брутфорс атака, передача открытого текста, аномальное ограничение DNS запросов, DNS ответов, DoS-атака, DDoS Protocol Flood, неавторизованный RDP доступ, UDP пакеты большого размера, горизонтальное сканирование, неавторизованный экспорт данных NFS, подозрительный хост, подозрительный IP — сообщество, подозрительный IP-адрес — открытый DNS, подозрительный порт WL, подозрительный IP-адрес — криптомайнинг, подозрительный IP-адрес – спам, атака SYN Flood, P2P- активность, неавторизованная активность LLMNR/NetBIOS, незащищенный демон Docker, Обнаружено промышленное (OT) устройство, мультикаст DNS из Интернет, ограничение передачи DNS, неавторизованный доступ в Интернет, неавторизованный RDP из Интернет, высокий объем передачи данных (внутри сети), высокий объем передачи данных (изнутри-наружу), обнаружено вертикальное сканирование, неавторизованная DHCP активность, неавторизованная DNS активность, вирусная атака, спам, подозрительный порт (black list) |

Аппаратные требования для МегаМон

| БАЗОВЫЙ | МАЛЕНЬКИЙ | |

| Максимальное количество потоков | 30к потоков/с | 60к потоков/с |

| Максимальное количество источников данных |

Неограниченно | Неограниченно |

| Поддерживаемая виртуальная инфраструктура |

VMWare 6.5 и выше | VMWare 6.5 и выше |

| ВИДИМОСТЬ | ||

| Процессор | 16 vCPU | 32 vCPU |

| Оперативная память | 18 GB | 36 GB |

| Сеть | 2x1 Gbit/s | 2x1 Gbit/s |

| Хранилище | 500 GB для ОС и >0,75 TB для данных | 500 GB для ОС и >1,5 TB для данных |

| БЕЗОПАСНОСТЬ | ||

| Процессор | 2 vCPU | +4 vCPU |

| Оперативная память | +2 GB | +4 GB |

| ПРОИЗВОДИТЕЛЬНОСТЬ | ||

| Процессор | +2 vCPU | +4 vCPU |

| Оперативная память | +2 GB | +4 GB |

Аппаратные требования для Коллектора

Коллектор доступен в виде лицензии для виртуального или аппаратного устройства. Производительность Коллектора зависит от аппаратных ресурсов. Ниже приведены требования, которые зависят от трафика, проходящего через монитор:

| Трафик | < 100 Мбит/с | от 100 Мбит/с до 1 Гбит/с |

от 1 до 10 Гбит/с | Выше 10 Гбит/с |

| Скорость экспорта потока |

< 100 потоков/с | < 1000 потоков/с | < 3000 потоков/с | 3000+ потоков/с |

| Кэш (потоки) | Тысячи | Сотни тысяч | Несколько миллионов |

Десятки миллионов |

| Процессор | 2 ядра | 2 ядра+ | 4 ядра+ | 8 ядра+ |

| Память | 2 GB | 2 GB+ | 4-8 GB+л | 16 GB+ |