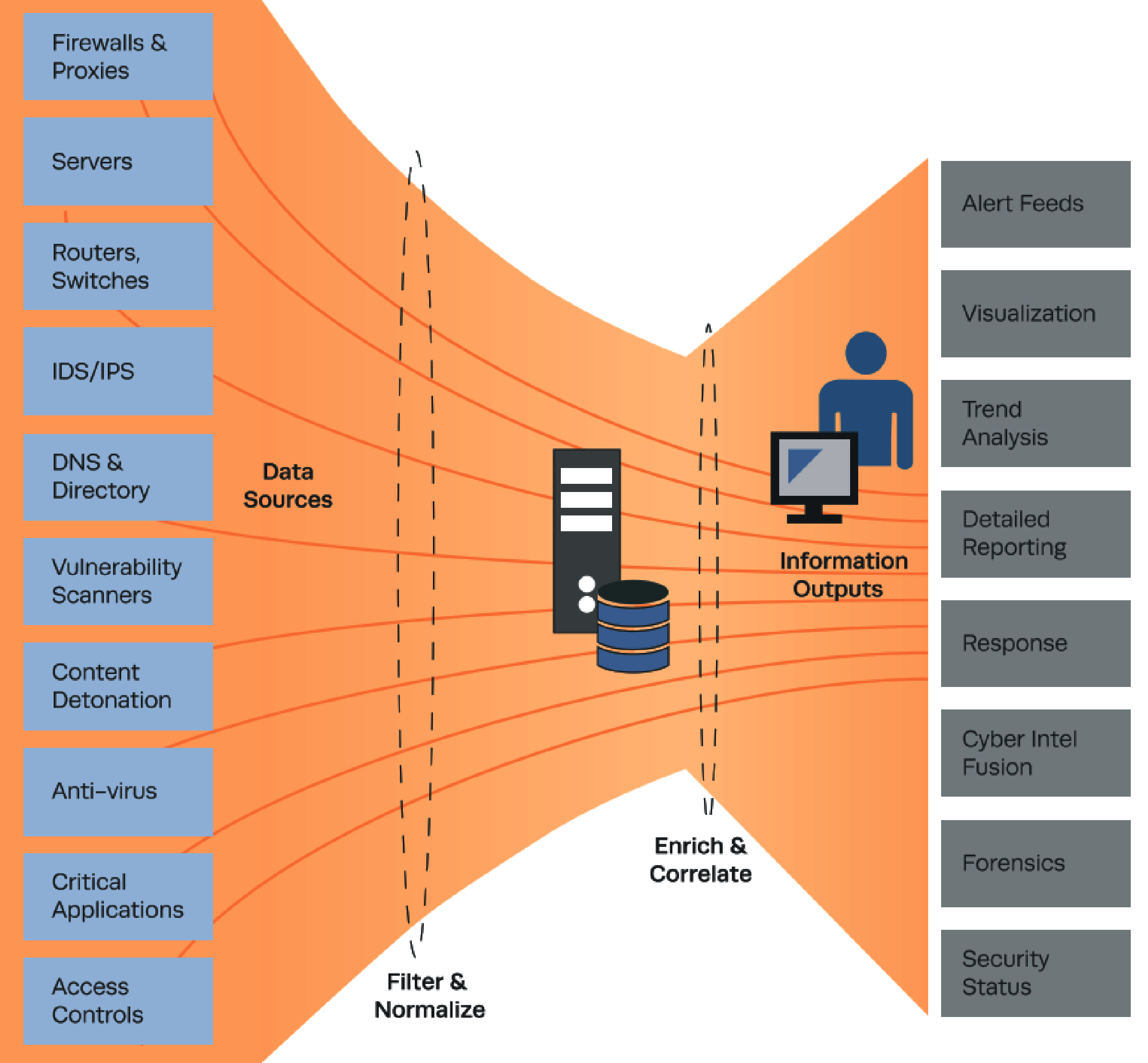

SIEM - это основная система безопасности, используемая в большинстве организаций.

Система класса SIEM — это ключевая аналитическая система для выявления и анализа угроз безопасности в организации. Система согласовывает журналы из различных источников данных (операционные системы, базы данных, сетевые устройства, приложения или системы безопасности) для обнаружения потенциальных угроз и нарушений нормального функционирования безопасности. Видимость угроз в системе зависит не только от качества журналов источников данных, которые подвергаются мониторингу, но также от принципа согласования. Корреляция — это исключительно последовательность определенных событий, которые сигнализируют о возникновении конкретного нарушения безопасности.

Таким образом, при сборе данных из различных источников и помещении их в единое хранилище, важно не забывать о разработке межсистемных корреляций, т.е. корреляциях между журналами событий, которые создаются в разных системах, но обладают одним или несколькими общими атрибутами (например, IP-адресом).

Источник 1: https://www.mitre.org/sites/default/files/publications/pr-13-1028-mitre-10-strategies-cyber-ops-center.pdf

Мониторинг сетевых потоков - это важная часть разработки защитных возможностей организации

Ключевые источники данных (не только для команд управления сетью / безопасностью) включают системы класса обеспечения просматриваемости сети (например, система FlowControl). Основным преимуществом этой системы является отображение аномальной активности сети и угроз безопасности на уровне всей организации. Это становится возможным, поскольку осуществляется мониторинг всех сетевых потоков от соответствующих сетевых устройств. С помощью анализа сетевых потоков, отдельно определенных в модели MITRE ATT&CK (см. статью вендора Sycope «ATT&CK MITRE — эффективный метод защиты от киберугроз»), можно определить больше 30 техник, используемых киберпреступниками. На основании классификации MITRE, механизмы выявления угроз безопасности в семи разных тактиках MITRE.

Какие серверы генерируют трафик? Является ли он легальным?

| Тактика ATT&CK MITRE | Примеры угроз, выявленных с помощью FlowControl XNS |

| Первичный доступ | Выявление неавторизированной деятельности в одноранговой сети |

| Получение учетных данных |

Выявление брутфорс-атак на различные службы, включая HTTP(S), FTP, IMAP, SSH, RDP, LDAPS, MS SQL Выявление неавторизированной передачи данных через LLMNR/NetBIOS |

| Разведка |

Выявление аномальной активности сети, потенциально связанной с нарушением безопасности Выявление неавторизированного доступа к определенных службам таким, как Интернет, DHCP, DNS, почтовому серверу Выявление случаев сканирования сети Выявление случаев сканирования портов Выявление случаев распространения вредоносного ПО |

| Боковое смещение | Выявление неавторизированных подключений по RDP |

| Управление и контроль |

Выявление активности на подозрительных портах (на основании черных и белых списков) Выявление незашифрованных подключений к критическим серверам и службам Выявление коммуникации с подозрительными IP-адресами (например,Botnet, Malware, C2, Ransomware) Выявление пробелов в политике безопасности (например, TOR, OpenDNS, OpenProxy) |

| Просачивание |

Выявление аномальной активностиDNS(например, ненормальный лимит запросов через DNS,ненормальный лимит ответов через DNS, лимит передачи данных через DNS Выявление высокого количества нежелательных сообщений по электронной почте (спам) Выявление случаев передачи больших объемов данных из/в организацию за короткий период времени Выявление аномальной активности в сетевых протоколах |

| Воздействие |

Выявление DoS-атак (например, ICMP-флуд, TCP-флуд, UDP-флуд) Выявление DDoS-атак с лавинообразным умножением данных (например,DNS-усиление) |

Межсистемные корреляции

Поскольку системы класса обеспечения просматриваемости сети анализируют трафик, который генерируют сетевые потоки, отдельные алерты, которые поступают с этих систем, могут быть недостаточно точными для того, чтобы команда специалистов по безопасности смогла обработать каждый отдельно взятый алерт. Кроме того, как и в любой системе, разработанной для выявления аномальной активности, неправильно настроенные правила безопасности могут генерировать слишком много ложных срабатываний, приводящие к тому, что через некоторое время команда управления безопасностью будет игнорировать алерты от этих систем. С другой стороны, «откручивание гаек», когда системы безопасности выявляют только очевидные инциденты, может привести к тому, что реальные угрозы будут не замечены. Где же золотая середина?

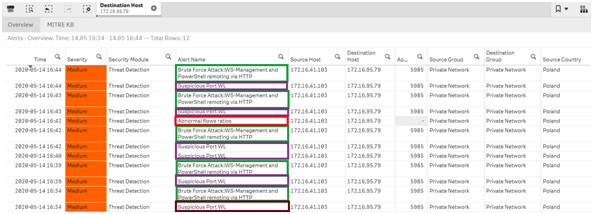

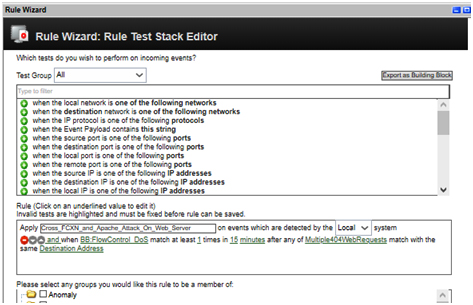

Одним из решений этой проблемы является — разработка межсистемных корреляций в SIEM, которая повысит критичность потенциальных нарушений безопасности и, таким образом, определит их приоритет. Критичность единичного алерта из системы FlowControl должна отличаться от межсистемной корреляции такого алерта, если алерты генерируются другими системами в контексте конкретного атрибута. Например, единичный алерт «Брутфорс-атака: удаленное взаимодействие с WS-Management и PowerShell через HTTP» должен иметь другой приоритет обработки, чем такой же алерт, дополнительно привязанный к последовательности событий, типичных для подозрительных действий, выявленных с помощью службы мониторинга Sysmon. Повышенная нежелательная активность в течение определенного периода времени часто свидетельствует о том, что взломщик «задел» индикаторы, которые мы внедрили в различных объектах организации с целью выявления нежелательной активности и повышения вероятности выявления реальных нарушений процедур безопасности организации. Для нас такие индикаторы — это механизмы выявления угроз, которые должны быть привязаны к процедурам обработки нарушений безопасности.

Примеры межсистемных корреляций

| Пример использования | FlowControl | QRadar | Дополнительные преимущества межсистемных корреляций |

| Выявление подозрительной WinRM-активности | • Выявление активности на подозрительном порте (5985) в указанном сегменте сети • Выявление брутфорс-атак на порт 5985 • Выявление аномальной активности сети |

На основании журналов Sysmon: • Выявление запущенных подозрительных приложений (Systools) • Выявление запущенных приложений из папокTemp |

• Ускоренное выявление реальных нарушений безопасности • Возможность задать более высокий приоритет для межсистемных корреляций • Возможность выявлять атаки в режиме реального времени • Ограниченное количество ложных срабатываний |

| ВыявлениеDDoS-атаки на Веб-сервер | • ВыявлениеDDoS-атаки с помощью соответствующих механизмовFlowControl | На основании журналов Apache: • Выявление атаки на основании большого количества кодов ответа 4xxза короткий период времени |

|

| Выявление аномальной активности DNS-протокола | • Выявление аномальной активностиDNS-протокола • Выявление неавторизированных DNS-серверов • Выявление OpenDNS |

На основании журналов DNS: • Выявление длинных DNS-запросов • Выявление нескольких TXT-запросов с одного IP-адреса • Выявление NXDOMAIN-запросов |

Выявление подозрительной активности WinRM в FlowControl

Пример межсистемного правила в системе QRadarSIEM

Выводы

Межсистемные корреляции повышают эффективность выявления угроз, снижая количество ложных срабатываний. Системы класса обеспечения просматриваемости - это источники ценной информации для аналитиков нарушения безопасности (также известных как «охотники за угрозами») и для SIEM-систем, которые коррелируют журналы из разных систем. Предупреждения о нарушениях безопасности можно легко отправлять из FlowControl в SIEM, поскольку для этого нужно всего лишь указать IP-адрес и порт сервера Syslog в мастере настройки. Естественно, это не мешает проведению анализа сетевых потоков, который осуществляется непосредственно в аналитической модуле SIEM. В этом случае необходимо рассмотреть дополнительные аспекты (включая расширение SIEM-архитектуры с целью анализа миллиардов сетевых потоков в день, расходы на приобретение дополнительных лицензий и ресурсов, необходимых для разработки логики для выявления аномальной активности и угроз безопасности на основании данных потока). Независимо от того, какой путь выбран, необходимо стремиться к созданию правил безопасности, основанных на максимальном количестве источников данных, чтобы создать как можно больше ловушек для взломщиков и соответствовать процедуре обработки нарушений безопасности, принятой в организации. Также необходимо помнить, что обеспечение безопасности - это непрерывный процесс. Поэтому нет определенного числа сценариев обеспечения безопасности, которые можно внедрять в отдельных системах безопасности для согласования с тревожными сигналами от других систем в SIEM.

FlowControl- это специальное решение для анализа сетевого трафика и выявления угроз, которое использует протоколы NetFlow, SFlow, IPFIX и NSEL. Он является одновременно коллектором данных и анализатором. Помимо прочего, его проблем сетевой инфраструктуры (включая проблемы с сетевым подключением, настройками или так называемые узкие места при передаче данных). FlowControl предоставляет подробную информацию о трафике, который генерируют пользователи, а также соединениях между серверами и приложениями. Этот инструмент также обеспечивает мониторинг ошибок и выявление аномальной активности сети в среде пользователя. Поскольку FlowControl был создан и внедрен с применением методики ATT&CK MITRE, правила и механизмы выявления случаев нарушения безопасности позволяют выявить атаки и нежелательные действия в сети. BGP FlowSpec позволяет блокировать DDoS-атаки. FlowControl использует ряд усовершенствованных индикаторов, отчетов и сводок, основанных на практическом опыте инженеров-разработчиков, полученным за 20 лет сотрудничества с крупнейшими компаниями и учреждениями со всего мира.

Ключевые функции решения:

- Высокая эффективность (250 000 потоков в секунду) и скорость

- Гибкие инструменты анализа данных на основе обработки больших данных (напр., поиск Google)

- Выявление инцидентов, нарушения политики безопасности, DDoS-атаки, нежелательные соединения

- Визуализация сетевых подключений, геолокация. Определение приложений и хостов, которые создают нагрузку на сеть

- Функциональная валидация политики QoS. Выявление и нейтрализация DDoS-атак

- Анализ соединений на уровне конкретного сетевого порта

- Проверка и анализ сегментации сети L3. Простая установка и конфигурация - внедрение на базовом уровне, при котором экспортная конфигурация основного потока занимает один день.